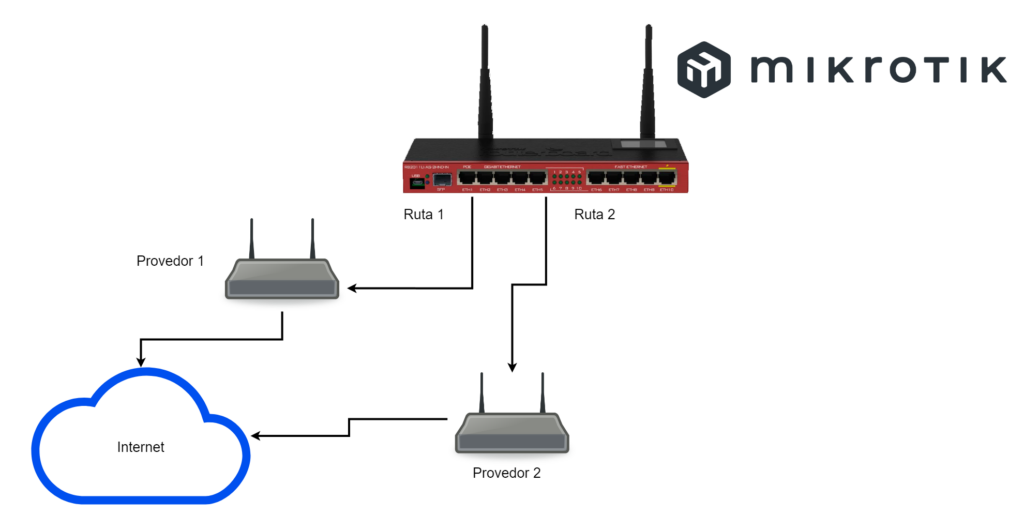

Cuando se trata de asegurar una conexión a Internet confiable para tu hogar o negocio, configurar un failover de 2 WAN en un router MikroTik es una solución excelente. Este proceso te permite cambiar automáticamente a una segunda conexión a Internet en caso de que la principal falle, lo que mantiene la red en funcionamiento y reduce el tiempo de inactividad. En esta guía, aprenderás paso a paso cómo configurar esta función en tu router MikroTik. ¡Vamos allá!

¿Qué es el Failover de WAN?

El failover de WAN es una técnica de conmutación por error que permite que un router cambie automáticamente a una conexión de respaldo si la conexión principal falla. En lugar de tener que lidiar con la pérdida de conectividad manualmente, tu red podrá mantener la operatividad utilizando la segunda conexión sin intervención alguna.

¿Por Qué Configurar un Failover de 2 WAN?

Algunas de las razones más importantes para configurar un failover de 2 WAN en un router MikroTik son:

- Redundancia: Minimiza el tiempo de inactividad.

- Confiabilidad: Mantiene la conexión a Internet incluso si una de las conexiones falla.

- Continuidad del Negocio: Es ideal para empresas que dependen de una conexión estable para operaciones críticas.

Requisitos Previos

Antes de comenzar, asegúrate de cumplir con los siguientes requisitos:

- Un router MikroTik con al menos dos puertos WAN disponibles.

- Dos conexiones a Internet activas (de diferentes proveedores, si es posible, para una mayor redundancia).

- Acceso al WinBox o a la interfaz web del router MikroTik para la configuración.

- Conocer el Direccionamiento IP en cada una de tus salidas de internet.

Paso a Paso: Configuración del Failover de 2 WAN en un MikroTik

A continuación, te explicamos cómo configurar el failover de 2 WAN de manera sencilla:

Paso 1: Configuración Básica de las Interfaces WAN

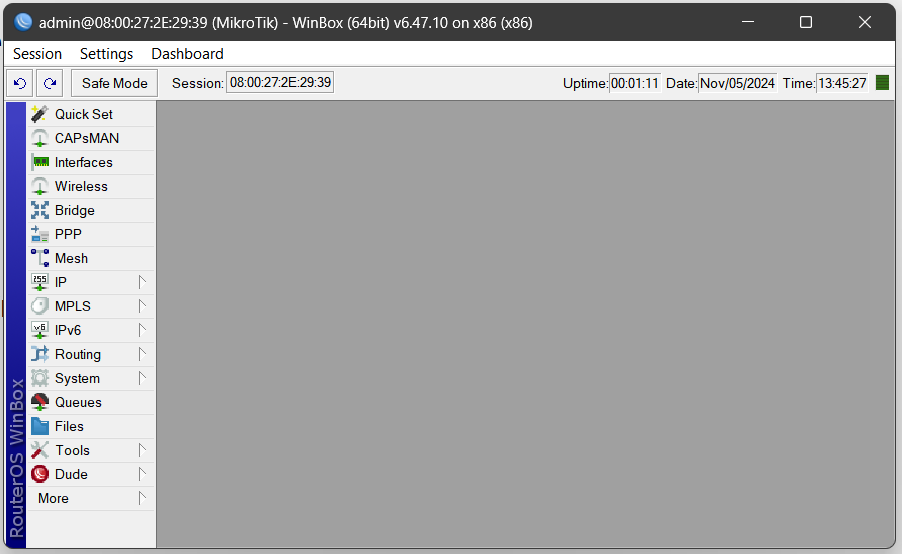

- Accede a tu router MikroTik usando WinBox o la interfaz web.

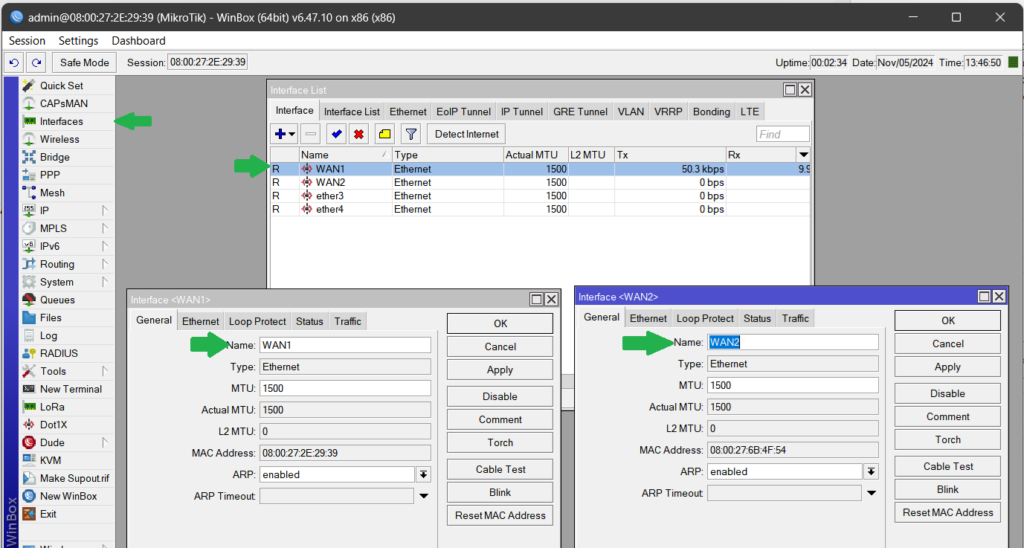

2. En el menú de la izquierda, ve a Interfaces y asigna un nombre significativo a cada interfaz WAN (por ejemplo, WAN1 y WAN2).

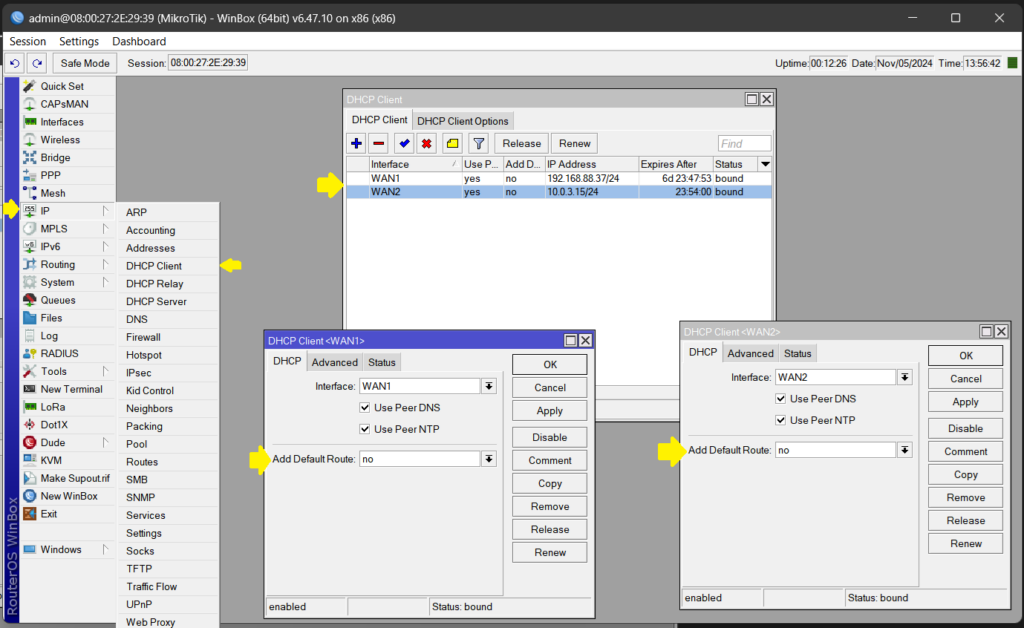

3. En el menú, ve a IP > DHCP Client y configurar las interfaces WAN como DHCP Client, deja la opción «Add default Router» como «NO«

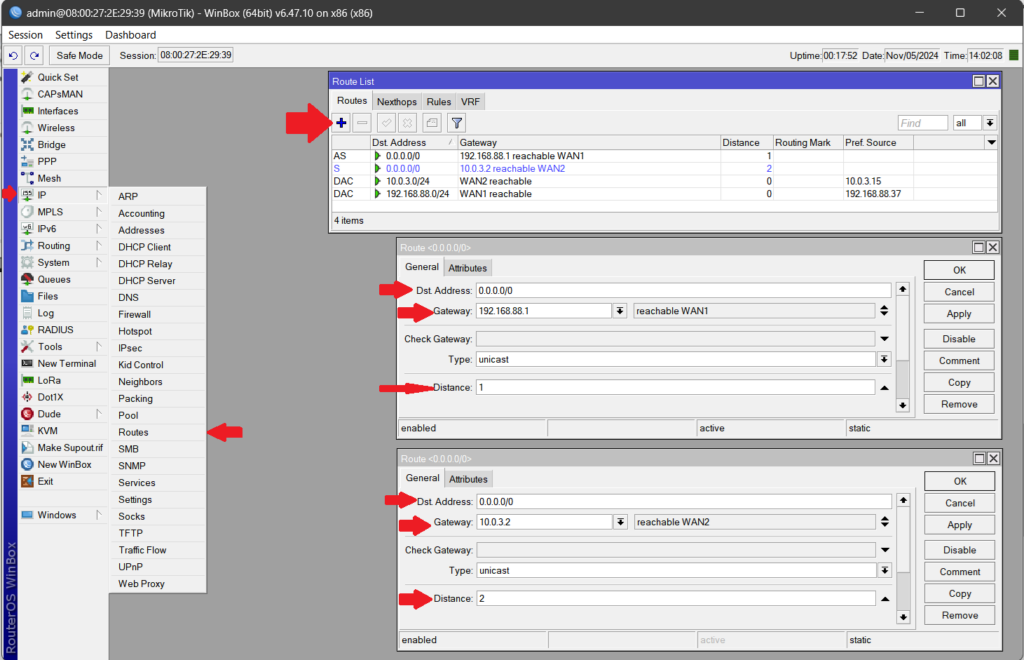

Paso 2: Configurar las Rutas Estáticas

- En el menú de la izquierda, selecciona IP > Routes.

- Añade una ruta para la conexión principal (WAN1):

- Destino:

0.0.0.0/0 - Gateway: La IP del gateway de

WAN1 - Distance: 1 (menor distancia para la conexión principal)

3. Añade otra ruta para la conexión secundaria (WAN2):

- Destino:

0.0.0.0/0 - Gateway: La IP del gateway de

WAN2 - Distance: 2 (mayor distancia para la conexión de respaldo)

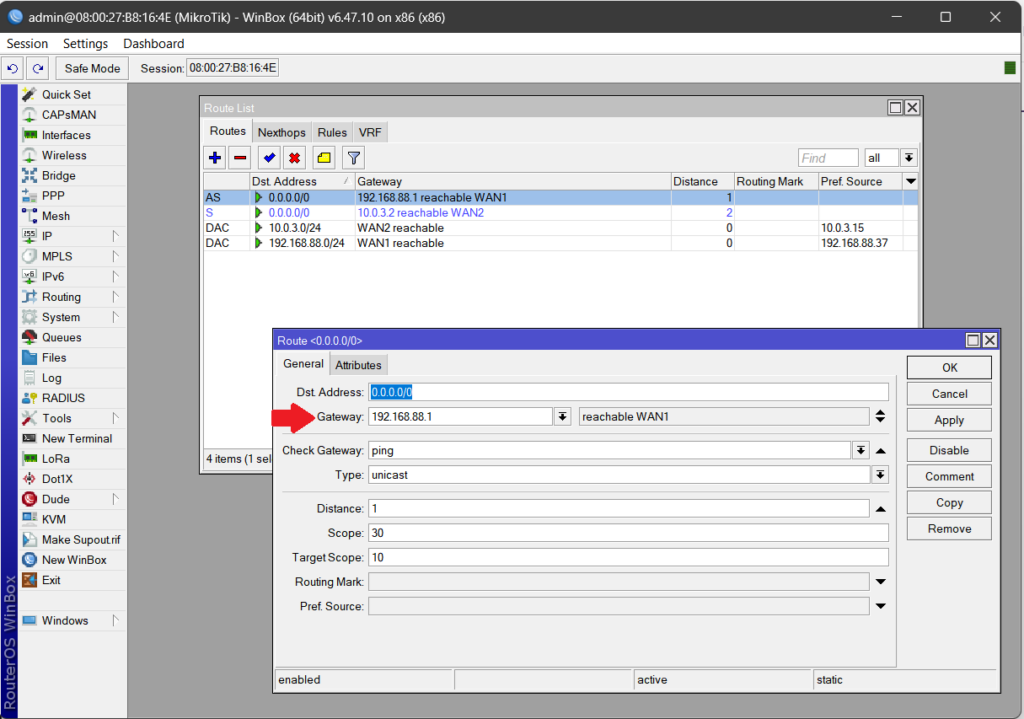

Paso 3: Configurar el Check Gateway (Verificación de Puerta de Enlace)

Para que el router pueda detectar si la conexión principal falla, debemos configurar la opción «Check Gateway»:

- En la configuración de la ruta de

WAN1, selecciona el método de verificación en Check Gateway comoping. Esto hará que el router monitoree la conectividad a través de ping.

Paso 4: Configuración de los Scripts para Notificación (Opcional)

Puedes agregar scripts que se ejecuten automáticamente en el router cuando detecte un cambio en la conexión:

- Ve a System > Scripts y crea un script que envíe una notificación o registre el evento en el log del router.

- En System > Scheduler, configura una tarea programada que verifique el estado de las conexiones.

Pruebas de Conmutación por Error (Failover)

Para probar la configuración, desconecta la conexión WAN1 y observa si el router cambia automáticamente a WAN2. Si la configuración es correcta, el cambio debería ser inmediato y sin pérdida significativa de conectividad.

Consejos para Mejorar la Configuración del Failover

- Usar Diferentes Proveedores de Internet: Para una redundancia óptima, utiliza conexiones de diferentes proveedores para reducir el riesgo de fallos simultáneos.

- Configurar el Load Balancing (Equilibrio de Carga): Además del failover, el MikroTik también permite distribuir el tráfico entre ambas conexiones cuando ambas están activas.

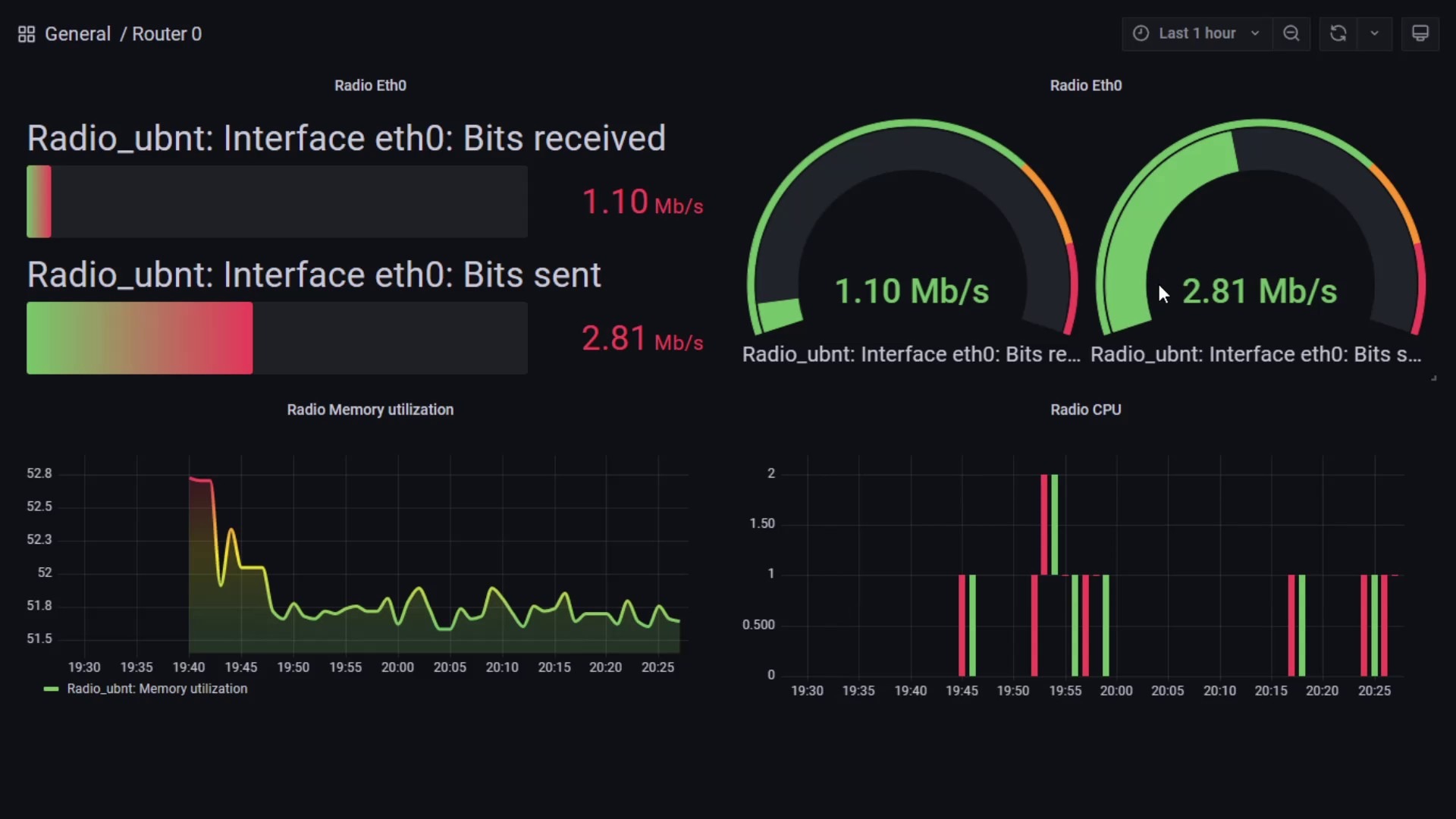

- Supervisión Activa: Considera implementar una herramienta de monitoreo de red que alerte sobre fallos de conectividad.

Conclusión

Configurar un failover de 2 WAN en un router MikroTik es un proceso bastante accesible que mejora significativamente la estabilidad de tu red. Con esta guía paso a paso, podrás garantizar que tu conexión a Internet permanezca activa incluso en caso de fallos, protegiendo así la operatividad de tu hogar o negocio.

¡No olvides compartir esta guía si te ha sido útil y deja tus comentarios o dudas para seguir mejorando!

Responder a fernando Cancelar la respuesta