En un mundo cada vez más digitalizado, la ciberseguridad se ha convertido en un pilar fundamental para proteger la información y los sistemas de empresas y usuarios. Desde ataques de malware hasta filtraciones de datos, las amenazas cibernéticas están en constante evolución, lo que hace indispensable contar con estrategias de seguridad efectivas.

En este artículo, explicaremos qué es la ciberseguridad, los tipos de servicios disponibles, herramientas populares, ejemplos reales y los principales proveedores en México.

¿Qué es la Ciberseguridad?

La ciberseguridad es el conjunto de prácticas, tecnologías y procesos diseñados para proteger sistemas, redes y datos contra ataques, accesos no autorizados y daños. Su objetivo principal es garantizar la confidencialidad, integridad y disponibilidad de la información en entornos digitales.

Las amenazas cibernéticas incluyen virus, ransomware, phishing, ataques de denegación de servicio (DDoS), entre otros. Para combatirlas, empresas y usuarios implementan medidas como firewalls, cifrado de datos, autenticación multifactor y monitoreo constante.

Ejemplos de Ciberseguridad en Acción

Para entender mejor cómo funciona la ciberseguridad, veamos algunos ejemplos reales:

- Protección de datos bancarios: Las instituciones financieras utilizan cifrado avanzado y autenticación multifactor para evitar fraudes en banca en línea.

- Seguridad en redes empresariales: Las empresas implementan firewalls y sistemas de detección de intrusos (IDS/IPS) para bloquear ataques maliciosos.

- Defensa contra ransomware: Organizaciones gubernamentales han mejorado sus copias de seguridad y respuesta ante incidentes para evitar secuestros de datos.

- Ciberseguridad en e-commerce: Tiendas en línea utilizan certificados SSL y pasarelas de pago seguras para proteger la información de sus clientes.

Tipos de Servicios Relacionados con la Ciberseguridad

Dependiendo de las necesidades de cada organización o usuario, existen diferentes tipos de servicios de ciberseguridad:

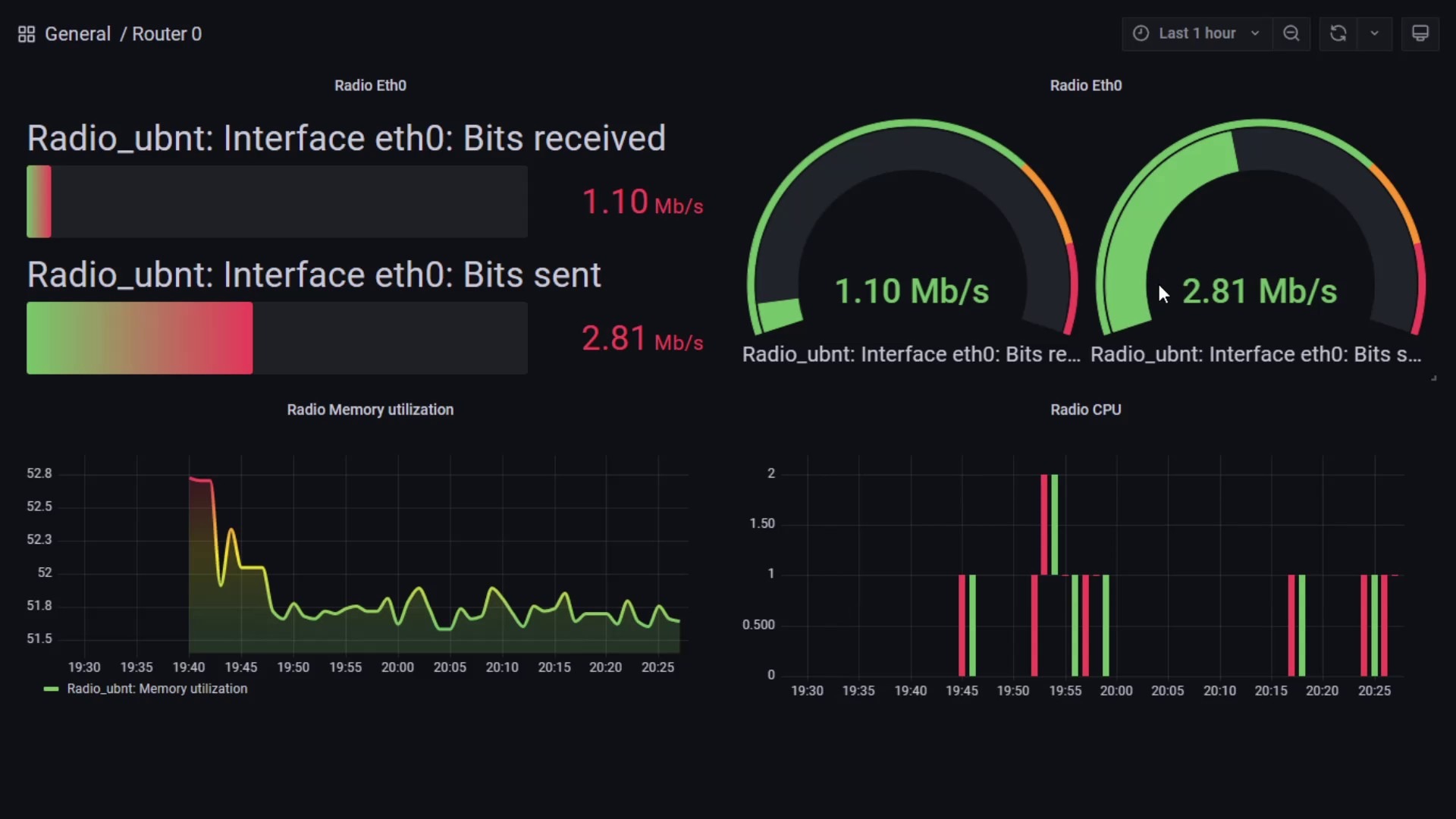

- Seguridad de red: Protección de redes mediante firewalls, detección de intrusos y segmentación de tráfico.

- Seguridad en la nube: Protección de datos almacenados en servicios como AWS, Google Cloud y Microsoft Azure.

- Seguridad de aplicaciones: Pruebas y análisis de código para detectar vulnerabilidades en software y aplicaciones web.

- Gestión de identidad y acceso (IAM): Control de accesos mediante autenticación multifactor y políticas de seguridad.

- Análisis de vulnerabilidades y pruebas de penetración (Pentesting): Evaluación de sistemas para detectar fallos de seguridad antes de que sean explotados.

- Respuesta a incidentes y monitoreo 24/7: Servicios especializados en la detección y mitigación de ataques en tiempo real.

- Formación y concienciación en ciberseguridad: Capacitación para empleados sobre amenazas como phishing y ataques de ingeniería social.

Herramientas Populares de Ciberseguridad

Para fortalecer la seguridad digital, existen diversas herramientas ampliamente utilizadas en la industria:

- Antivirus y antimalware: Bitdefender, Kaspersky, Norton, McAfee.

- Firewalls y sistemas de prevención de intrusos (IPS): Cisco ASA, Fortinet FortiGate, Palo Alto Networks.

- Soluciones SIEM (Security Information and Event Management): Splunk, IBM QRadar, Elastic SIEM.

- Plataformas de gestión de identidad y acceso (IAM): Okta, Microsoft Azure AD, Duo Security.

- Seguridad en la nube: AWS Security Hub, Google Chronicle, Microsoft Defender for Cloud.

- Herramientas de análisis de vulnerabilidades: Nessus, Qualys, OpenVAS.

- Soluciones de respaldo y recuperación de datos: Acronis, Veeam, Commvault.

Principales Proveedores de Ciberseguridad en México

México cuenta con diversas empresas y proveedores que ofrecen soluciones avanzadas de ciberseguridad:

Empresas Internacionales con Presencia en México

- Cisco: Soluciones de seguridad en redes y firewalls.

- Fortinet: Protección de redes con firewalls de nueva generación.

- Palo Alto Networks: Seguridad avanzada en la nube y prevención de amenazas.

- Microsoft: Soluciones de seguridad en nube y gestión de identidad.

- IBM Security: Soluciones SIEM y respuesta ante incidentes.

Proveedores Nacionales de Ciberseguridad

- Scitum (Grupo Telmex): Servicios administrados de seguridad y monitoreo de amenazas.

- KIO Networks: Soluciones de ciberseguridad y protección en centros de datos.

- Metabase Q: Servicios de detección y respuesta ante amenazas cibernéticas.

- Seekurity: Pruebas de penetración y auditorías de seguridad.

- NYX Security: Consultoría en seguridad informática y cumplimiento normativo.

Conclusión

La ciberseguridad es una necesidad creciente en un mundo digital interconectado. Con amenazas en constante evolución, es fundamental contar con herramientas, estrategias y proveedores confiables para proteger la información y los sistemas.

Desde firewalls y antivirus hasta soluciones avanzadas de monitoreo y respuesta ante incidentes, la ciberseguridad se adapta a las necesidades de empresas y usuarios. Si buscas fortalecer la seguridad de tu negocio en México, considera implementar soluciones con proveedores especializados en el sector.

Deja una respuesta